Der Umgang mit Zertifikaten ist nicht alltäglich und erfordert spezielles Know-how.

von Werner Zügel &

Adrian Müller

Die Digitalisierung und Informationstechnologie durchdringt die Geschäftsprozesse aller Branchen und Industrien und gestaltet sie völlig neu. Vom privaten Bereich bis hin zur Medizintechnik schreitet die Digitalisierung voran. In dem Maße, in dem die Abhängigkeit von der IT steigt, werden auch die Anforderungen an Sicherheit und Vertrauen in der IT höher. Ein gehackter Gameboy war damals kaum der Rede wert, deutlich anders ist es, wenn heute Kennwort und TAN für Online-Banking abgegriffen werden.

Digitalisierung begegnet uns an vielen Stellen:

- Eine Abfüllmaschine zeigt an, welche Wartungsarbeiten durchgeführt werden müssen, bestellt Ersatzteile und leitet Mitarbeiter an, die Wartung auszuführen.

- Kraftfahrzeuge bremsen und steuern selbstständig und halten den richtigen Abstand zum Vordermann.

- Digitale Unterschriften auf Verträgen ersetzen Papier und Postweg.

- Diagnosegeräte schreiben Ergebnisse direkt in die Patientenakte.

- Die Wartungshistorie von Fahrzeugen oder Maschinen wird dokumentiert.

Nachholbedarf bei der IT-Sicherheit

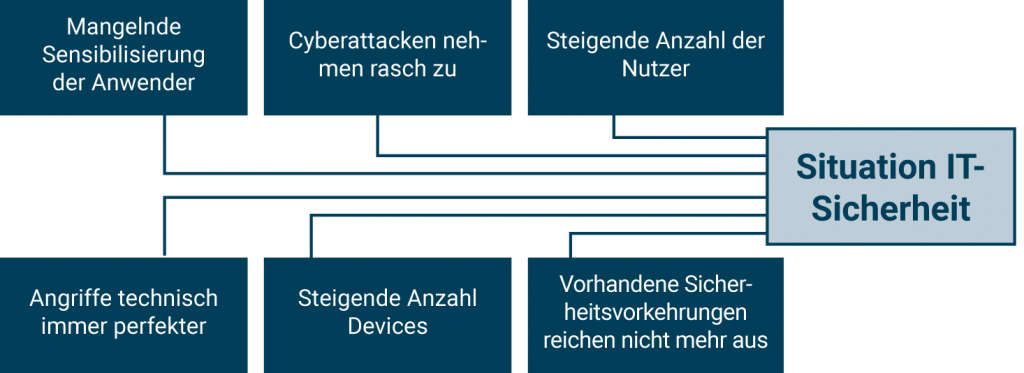

Die Digitalisierung bringt jedoch auch neue Herausforderungen mit sich. Denn das IT-Sicherheitsniveau erfüllt in vielen Bereichen die Ansprüche europäischer Industrieländer nur ungenügend. „Die Gefährdungslage ist weiterhin hoch“, konstatierte das Bundesamt für Sicherheit in der Informationstechnik (BSI) 2018. Einer BSI-Studie zufolge wurden 70 Prozent der befragten Firmen Opfer von Cyberangriffen. In knapp der Hälfte der Fälle waren die Angreifer erfolgreich und die betroffenen Unternehmen hatten Produktions- oder Betriebsausfälle. Meist ziehen die Attacken wirtschaftliche Schädigung oder Imageverlust nach sich.

Beispiele aus der jüngeren Vergangenheit:

- Ein 20-Jähriger greift Daten von über 1 000 Prominenten ab und veröffentlicht sie im Internet.

- Eine Attacke auf das IT-Netz des Auswärtigen Amtes gelingt Ende 2017.

- Verschlüsselungstrojaner wie bspw. Locky mit erpresserischen Geldforderungen machen die Runde.

- Mithilfe von Phishing-Mails oder -Webseiten können Login-Daten und Kennwörter für Accounts von Online-Shops oder -Banking ausgespäht werden. Dem Kunden einer Smartphone-Bank wurden so in jüngster Vergangenheit 80 000 Euro gestohlen.

IT-Gefährdung, Angriffe und Attacken nehmen weiter zu

Schadprogramme werden ständig intelligenter und sind kaum als solche auszumachen. Eine Studie des Branchenverbands Bitkom schätzt den wirtschaftlichen Schaden in Deutschland auf über 60 Milliarden Euro pro Jahr. Immer neue Angriffsmethoden erfordern eine von Anfang an durchdachte Sicherheitsarchitektur und sich ständig weiterentwickelnde Mechanismen für deren Abwehr. Die bisher üblichen Firewalls und Virenschutzprogramme greifen zu kurz.

Verschiedene Quellen, u. a. das BSI, prognostizieren eine starke Ausbreitung von Cyberangriffen:

- Phishing über verschlüsselte Webseiten oder Fake-E-Mails wird 2019 zunehmen. Phishing betrifft meist Angriffe auf Login-Daten, Passwörter, Kreditkartendaten und Adressbücher (erleichtert durch anonyme domainvalidierte Zertifikate in Mail und Webseiten).

- Einschleusen von Schadsoftware (Trojaner) in Computer und Netze durch anonymes Code-Signin

Sicherheitskonzepte für Vertrauensbildung, Integrität und Zertifikatemanagement

Die gute Nachricht: Für IT-Sicherheit gibt es Lösungen. Die Prävention gegen Cyberangriffe erfordert jedoch ständige Beobachtung und Weiterentwicklung der IT-Sicherheitsarchitektur an den aktuellen Stand der Technik, was Investitionen bedeutet. Betriebswirtschaftlich betrachtet, ist die Prävention günstiger als der potenzielle Schaden und die Reparatur.

Rahmenbedingungen schaffen

Vor allen technischen Vorkehrungen steht die Organisation der IT-Sicherheit. Dazu gehört die Benennung von Teams und Verantwortlichen. Der „Chief Information Security Officer“ (CISO) ist der IT-Sicherheitsbeauftragte im Unternehmen. Die ISO-Norm 27001 sowie eine Zertifizierung nach BSI-Grundschutz erfordern die Einsetzung eines CISO.

Software und Betriebssysteme aktuell halten

Bei Hackern ist die Ausnutzung von Sicherheitslücken verbreitet. Daher müssen Programme und Infrastrukturkomponenten laufend auf dem neuesten Stand gehalten und Sicherheits-Updates zeitnah eingespielt werden.

Strategien für Cyberabwehr

Unternehmen benötigen eine Strategie zur systematischen Erkennung und Abwehr von Cyberattacken. Für Interessierte: Im Mitre-Attack-Framework (https://attack.mitre.org/) sind über 200 potenzielle Cyberangriffsszenarien beschrieben.

Grundkonstrukte der Sicherheit im E-Commerce

Auch in der Online-Welt bildet Vertrauen die Grundlage des Geschäftsverkehrs. Authentifizierung, also die elektronische Identifizierung der Teilnehmer, ist dafür unabdingbar. Sie wird z. B. über Zertifikate anerkannter Anbieter bewerkstelligt.

Autorisierung ist die sichere Prüfung der Berechtigung, eine bestimmte Transaktion durchzuführen. Die Verschlüsselung stellt sicher, dass die Korrespondenz vertraulich bleibt.

Gesetzgeber und Branchen haben die Anforderungen erhöht

Der Gesetzgeber und regulatorische Stellen (bspw. CA/Browser Forum) fordern daher strengere Regeln und Normen. Mit der im Mai 2018 in Kraft getretenen Datenschutzgrundverordnung (DSGVO) der EU gelten striktere Vorschriften für den Schutz persönlicher Daten. Systeme, die personenbezogene Daten verarbeiten, müssen den aktuellen Anforderungen des Datenschutzes genügen. Verstöße sind kein Kavaliersdelikt mehr. Entsprechende Software, Webseiten oder Server müssen deshalb dem Stand der Technik entsprechen.

Empfehlungen und Handlungsfelder

- Interne Regeln für den Umgang mit Kryptographie und Schlüsselmaterial aufstellen

- Vorgaben für den Aufbau und Betrieb einer internen PKI (siehe Abbildung 2)

- Vorgaben für die Zusammenarbeit mit öffentlichen Zertifizierungsstellen (CA) mit hohem Vertrauenslevel (z. B. EV-SSL)

- Hohe Anforderungen an den Vertrauenslevel von Zertifikaten; organisationsvalidierte Zertifikate im freien Internetverkehr bieten mehr Schutz gegen Phishing

- Werkzeuge für das Management des gesamten Lebenszyklus von Zertifikaten einsetzen

- Festlegung, in welchen Anwendungsbereichen, welche Zertifikate eingesetzt werden

- Vorgaben für die Auslegung von Zertifikaten (Attribute, Validierungslevel etc.)

- Regeln für die Ausgabe und Verwaltung von Zertifikaten

- Einsatz von Hardware-Sicherheitsmodulen (HSM) für Schlüsselmaterial und Zertifikate

Des Weiteren werden mit dem IT-Sicherheitsgesetz Betreiber kritischer Infrastrukturen verpflichtet, ihre IT nach dem Stand der Technik abzusichern (KRITIS). Das schweizerische Bundesgesetz über die elektronische Signatur (ZertES) und die europäische Verordnung über elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen (eIDAS) stellen hohe Anforderungen an digitale Identitäten im Kontext elektronischer Transaktionen (E-Business, E-Government etc.).

Damit der elektronische Geschäftsverkehr außerdem zuverlässig und sicher funktioniert, bedarf es mehrerer Bausteine:

Standards und Vorgaben für Kryptographie und Schlüsselmaterial

Die ISO-Norm 27001 verlangt interne Richtlinien für Kryptographie und die Verwaltung von Schlüsselmaterial. Zertifikate und private Schlüssel sind elementare Bausteine der IT-Sicherheit und Vertrauensbildung.

Die Einsatzbereiche von Zertifikaten sind vielfältig, z. B. Verschlüsselung und Signatur von E-Mails, digitale Unterschriften, Multifaktor-Authentifikation oder die Absicherung von offenen APIs (B2B-Webservices). Allgemein bekannt ist das Verschlüsselungsprotokoll „Transport Layer Security“ (TLS) / „Secure Socket Layer“ (SSL). TLS bietet Sicherheit im Internet und ist an einem Schloss oder der Zeichenfolge „https“ zu Beginn der Internet-Adresse zu erkennen. Etwa 80 Prozent des Web-Verkehrs sind heute durch TLS abgesichert, Tendenz steigend.

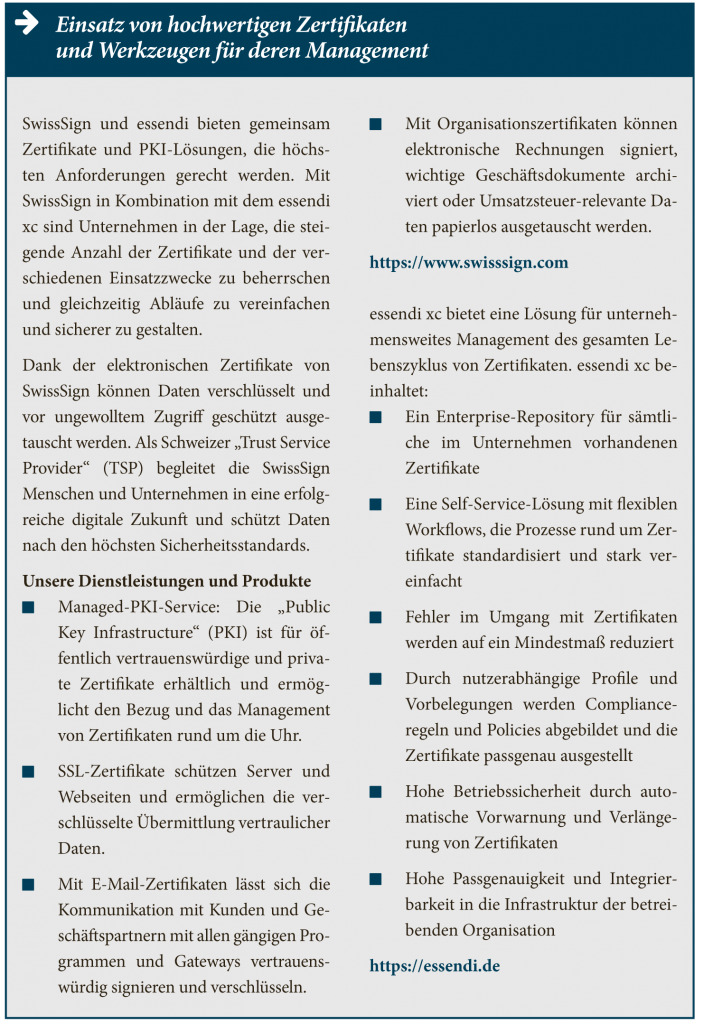

Zertifikate in hoher Qualität

In den letzten Jahren hat sich eine fast schon durchgehende Verschlüsselung des Internet-Datenverkehrs durchgesetzt, nicht zuletzt wegen gratis verfügbarer Zertifikate wie z. B. von Let‘s Encrypt, bei denen (nur) der Domain-Name überprüft wird. Die Schattenseite ist, dass domainvalidierte Zertifikate aufgrund ihrer einfachen Verfügbarkeit potenziell auch von Phishing-Sites verwendet werden. Ein auf Sicherheit und Datenschutz bedachter Benutzer sollte deshalb darauf achten, relevante Daten nur auf Websites einzugeben, die vertrauenswürdig abgesichert sind.

Zertifikate und private Schlüssel sind elementare Bausteine der IT-Sicherheit und Vertrauensbildung.

Wie wird dieses Vertrauen erzeugt? Bei TLS-Zertifikaten vertraut man als normaler Benutzer üblicherweise den CA-Zertifikaten, welche vom Browser (oder Betriebssystem) mitgeliefert werden. Auch wenn es im Detail Unterschiede gibt, folgen die Hersteller dabei den Vorgaben des CA/Browser (CAB) Forums (http://www.cabforum.org, das Gremium der Browser-Hersteller und Zertifizierungsstellen).

Das CAB Forum definiert verschiedene Vertrauensstufen für TLS-Zertifikate:

- Die Basisvariante nennt sich „Domain Validated“ (DV). Bei den oben erwähnten einfach erhältlichen Zertifikaten handelt es sich um DV-Zertifikate: Über technische Mittel wird sichergestellt, dass der Antragssteller der Besitzer der Domain ist.

- Bei Zertifikaten der Vertrauensstufe „Organizational Validation“ (OV) werden zusätzliche Abklärungen getroffen, es wird der (Organisations-)Name des Antragstellers geprüft. Erst ab dieser Stufe weiß man, mit wem man es wirklich zu tun hat. Eine Website, auf der man Bestellungen aufgibt oder persönliche Daten eingibt, sollte mindestens über ein solches Zertifikat abgesichert sein.

- Noch weitergehende Prüfungen werden auf der Stufe „Extended Validation“ (EV) durchgeführt, welche in diesem System die höchste Vertrauensstufe darstellt.

SwissSign stellt Zertifikate gemäß den drei oben erwähnten Vertrauensstufen bzw. Certificate Policies des CAB Forums aus, ist konform zu den vom ETSI (Europäisches Institut für Telekommunikationsnormen) definierten Policies und ist anerkannter Anbieter zur Ausstellung von Zertifikaten gemäß schweizerischem ZertES. Über eine Tochterfirma ist SwissSign in der eIDAS-Anbieterliste enthalten und wird direkt auf der „Adobe Approved Trust List“ (AATL) aufgeführt. Die Entwicklung der SwissSign-Software und die Datenhaltung erfolgen zu 100 Prozent in der Schweiz. SwissSign bietet bei allen Produkten absolute Diskretion, Zuverlässigkeit, Sicherheit und Stabilität. //

Kontakt zu den Autoren

Werner Zügel

Adrian Müller

Namensnennung-Keine Bearbeitung 3.0 Deutschland (CC BY-ND 3.0 DE)

Dies ist eine allgemeinverständliche Zusammenfassung der Lizenz (die diese nicht ersetzt).

Sie dürfen:

Teilen — das Material in jedwedem Format oder Medium vervielfältigen und weiterverbreiten

und zwar für beliebige Zwecke, sogar kommerziell.

Der Lizenzgeber kann diese Freiheiten nicht widerrufen solange Sie sich an die Lizenzbedingungen halten.

Unter folgenden Bedingungen:

Namensnennung — Sie müssen angemessene Urheber- und Rechteangaben machen, einen Link zur Lizenz beifügen und angeben, ob Änderungen vorgenommen wurden. Diese Angaben dürfen in jeder angemessenen Art und Weise gemacht werden, allerdings nicht so, dass der Eindruck entsteht, der Lizenzgeber unterstütze gerade Sie oder Ihre Nutzung besonders.

Keine Bearbeitungen — Wenn Sie das Material remixen, verändern oder darauf anderweitig direkt aufbauen, dürfen Sie die bearbeitete Fassung des Materials nicht verbreiten.

Keine weiteren Einschränkungen — Sie dürfen keine zusätzlichen Klauseln oder technische Verfahren einsetzen, die anderen rechtlich irgendetwas untersagen, was die Lizenz erlaubt.