Automatisierte IT-Security im Kontext neuer Arbeitsmodelle

Das spannende Thema der Digitalisierung und die damit einhergehenden neuen Möglichkeiten werden von den Unternehmen mit Enthusiasmus verfolgt. IT-Security hingegen hat trotz all der Euphorie nach wie vor einen schweren Stand. Sie wird entweder als Bremser im geschäftlichen Alltag verortet oder als notwendiges Übel und lästige Pflicht betrachtet. Viele handeln noch nach dem Prinzip Hoffnung. Ein verheerendes Prinzip, beziffert doch das BSI allein in den Jahren 2017 und 2018 den Gesamtschaden für die deutsche Wirtschaft auf 43,4 Milliarden Euro.(1) Und jetzt entstehen gerade durch die Digitalisierung ganz neue Gefahren und Herausforderungen.

Neue Arbeitsmodelle im Kontext von IT-Security

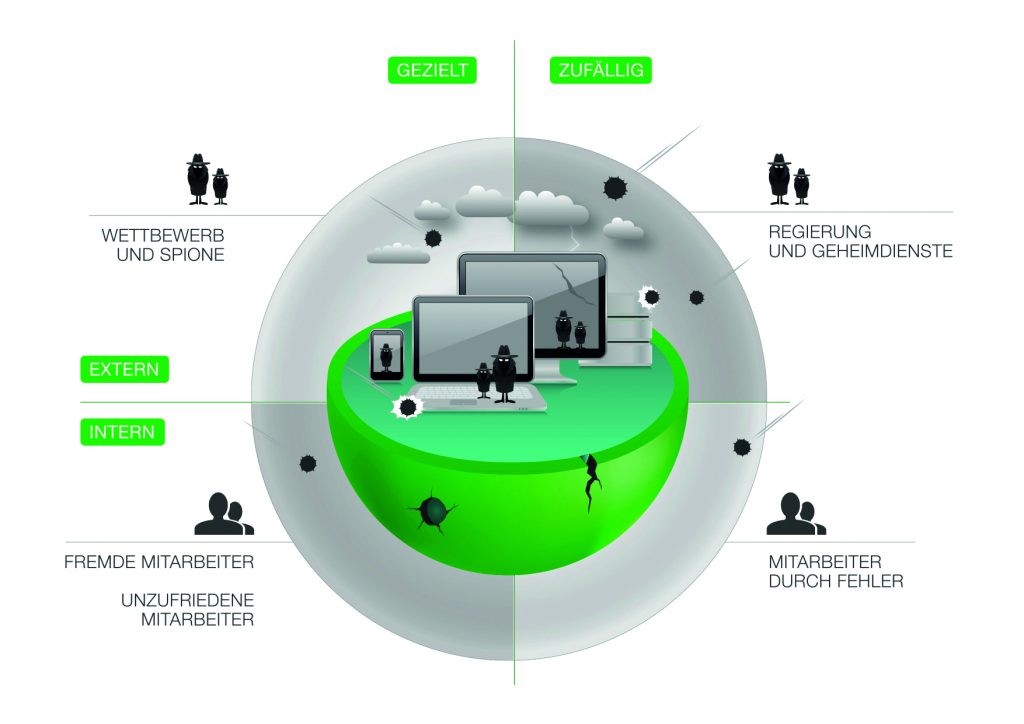

Arbeit aus dem Homeoffice ist en vogue. Aber die Gig-Economy hält noch mehr Veränderungen bereit. Sie wird in den nächsten Jahren die traditionellen „Nine to Five“-Arbeitstage ablösen. Für Unternehmen und deren Security-Policy bedeutet das, noch mehr „freiberufliche Projektarbeiter“ im Unternehmen mit einer passenden digitalen Arbeitsumgebung zu versorgen – auch wenn es sich dabei nur um einen kurzen Auftritt handelt. Gerade bei nur kurzfristig engagierten Arbeitskräften fehlt die Identifikation mit dem Unternehmen und entsprechend nachlässig wird mit dem Thema Sicherheit umgegangen. Zusätzlich wird gerade in diesem Bereich Homeoffice angeboten, sodass durch die steigende Anzahl an Endgeräten die Anforderung an eine verlässliche Sicherheitssoftware entsprechend steigt.

Durch eine Consumer-Version unserer Software, die auf die neuen Endgeräte gespielt wird, garantieren wir, dass der Datenaustausch mit den Firmen sicher und verschlüsselt abläuft. Sobald sich ein neues Gerät mit dem Netzwerk verbindet, überprüft unser System, ob die entsprechende Software installiert ist und ob der Virenschutz auf dem neusten Stand ist. Erst dann wird der Zugriff auf bestimmte Unternehmensdaten ermöglicht. Dabei kontrollieren wir auch, von wo aus die Zugriffe auf das Netzwerk erfolgen. Sollte jemand innerhalb eines kurzen Zeitintervalls beispielsweise einmal aus China und einmal aus den USA auf Daten zugreifen wollen, ist das Benutzerkonto offensichtlich kompromittiert und das Konto wird in Quarantäne verschoben.

Zusätzlich schafft unsere Software Sicherheit, indem sie die Schnittstellen kontrolliert und auf diese Weise beispielsweise verhindert, dass per USB-Stick ein Virus ins Unternehmensnetzwerk geschleust wird. Zugleich überwacht sie den Datenabfluss, protokolliert, wenn Daten auf den Stick kopiert werden, oder aber verhindert solche Kopien komplett. Durch ihre Verschlüsselung garantiert sie, dass Dokumente nicht von externen oder nicht berechtigten internen Mitarbeitern gelesen werden können. Das gilt auch dann, wenn Dateien versehentlich per Mail an eine falsche Empfängeradresse geschickt werden.

Unser Tool Insight Analysis wertet die protokollierten Daten der Endgeräte aus und stellt sie in visualisierter und tabellarischer Form dar. So lassen sich alle sicherheitsrelevanten Prozesse und Vorgänge analysieren und ein situationsgerechtes Schutzkonzept erstellen. Bei registrierten Auffälligkeiten, beispielsweise wenn besonders viele Dateien kopiert werden, schlägt es Alarm.

Abb.: Weniger als 50 Prozent der Unternehmen haben laut IDC ihre IT-Security automatisiert.

Automatisierung und Sicherheit

Wichtig ist hier, die richtige Balance zu finden, Sicherheitsaspekte und Mitarbeiteranforderungen sollten in Einklang gebracht werden, ohne die Arbeitsfähigkeit des Unternehmens zu gefährden. Um dies zu gewährleisten, muss IT-Security drei Anforderungen erfüllen:

- Sie darf nicht als störend empfunden werden, d. h. eine andere Arbeitsweise erfordern.

- Es darf nicht möglich sein, sie zu umgehen, da es auch böswillige Mitarbeiter geben kann.

- Sie muss automatisiert funktionieren.

Die Automatisierung nimmt der Firma die manuellen Schritte ab, stellt sicher, dass nichts vergessen wird und ermöglicht eine 24 / 7-Sicherheit. Mit einer Mischung aus Software und Awareness-Schulung ist es möglich, Betrugsversuche zu erkennen.

Firewalls und Antiviren-Tools bieten keinen ausreichenden Schutz vor Viren, Trojanern und Ransomware mehr und hundertprozentige Sicherheit existiert nicht. Post-Infection-Protection geht von vornherein von einem erfolgreichen Angriff aus. Ein Algorithmus analysiert alle Abläufe, erkennt böse Absichten und blockt diese in Echtzeit. Statt eines Virus werden also virustypische Muster erkannt. Durch maschinelles Lernen optimiert sich das System nach jeder False-Positive-Meldung und wird so immer klüger.

Datenschutz und DSGVO

Die Herausforderungen der EU-DSGVO sind durchaus vielschichtig und stellen zusammengesetzt eine sehr große Gefahr für die Unternehmen im Hinblick auf die Absicherung der firmeneigenen IT dar. Entscheidend ist der Schutz von Kundendaten vor Fremdzugriff. Mit der Produktversion 12 der „EgoSecure Data Protection“ bieten wir ein komplettes Lösungsportfolio, das die Einhaltung der EU-DSGVO-Artikel 25, 30, 32, 33 und 34 gewährleistet. Diese Artikel beziehen sich auf die Verhinderung von Angriffen durch Datenverschlüsselung, die Überwachung von Datenverletzungen ohne Verschlüsselung, die privilegierte Zugriffskontrolle sowie die Erstellung von Audit-Daten und die Verwaltung der Datenübertragung in Echtzeit.

Dennoch darf eines nicht außer Acht gelassen werden. Die Unvorsichtigkeit der Mitarbeiter bleibt ein Sicherheitsrisiko. Das Bewusstsein für den sicheren Umgang mit Daten muss geschärft werden. Wenn Mensch und Software optimal agieren, haben Angreifer es schwer, erfolgreich zu sein. //

| Fünf Ratschläge für eine höhere IT-Sicherheit |

1. Führen Sie eine realistische Bestandsaufnahme der Schutz-, Abwehr- und Wiederherstellungsfähigkeit Ihres Unternehmens durch |

2. Betrachten Sie IT-Security ganzheitlich und planen Sie strategisch |

3. Integrieren Sie Ihre Tools und automatisieren Sie Ihre Prozesse |

4. Nutzen Sie unterschiedliche Lösungen und Bereitstellungsmodelle |

5. Entwickeln Sie eine Security-Kultur in Ihrem Unternehmen |

Endpoint-Security

Endpoint-Security-Lösungen bieten effektiven Schutz, weil sie:

auf der Ebene des Betriebssystems agieren und sich darauf konzentrieren, Angreifer am Erreichen ihres Ziels zu hindern: dem Stehlen, Manipulieren oder Verschlüsseln von Endpunkt- und Serverdaten

die Funktionen einer Endpoint-Prevention-Plattform mit denen einer Endpoint-Detection-and-Response kombinieren

Echtzeitschutz gegen Ransomware gewährleisten

eine Warnmeldung absetzen, sobald es zu einer schädlichen Outbound-Kommunikation oder Datenmanipulation kommt oder eine unautorisierte Verschlüsselung unterbunden wurde

Weitere Informationen über die Matrix42 AG

(1) https://www.bitkom.org/sites/default/files/file/import/181008-Bitkom-Studie-Wirtschaftsschutz-2018-NEU.pdf, S.25